Split Tunneling : Concept et fonctionnement

1. Concept du Split Tunneling

Pour bien comprendre le concept du Split Tunneling, il suffit d’imaginer un torrent de données à destination d’une entreprise. Les flux de chaque poste utilisateur vers le point d’entrée des connexions VPN de l’entreprise sont la source de ce torrent de données.

L’objectif du Split Tunneling consiste à dériver une partie de ce torrent de données à la source afin d’en diminuer le volume.

Article écrit par Philippe BADA et James Dupuy de la BCOM Digital Workplace chez HeadMind Partners Business Consulting

Pour cela, il convient d’autoriser les postes utilisateurs à envoyer leurs flux de données vers une autre destination en précisant les adresses IP cibles.

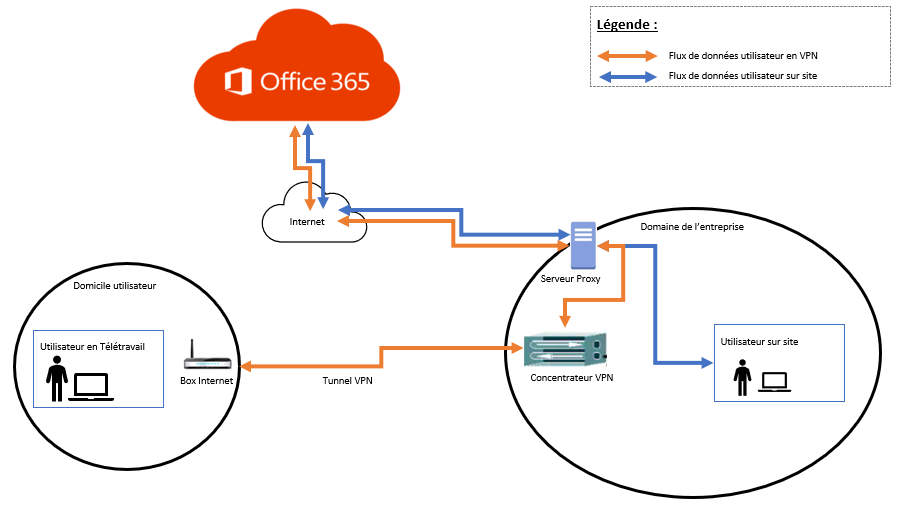

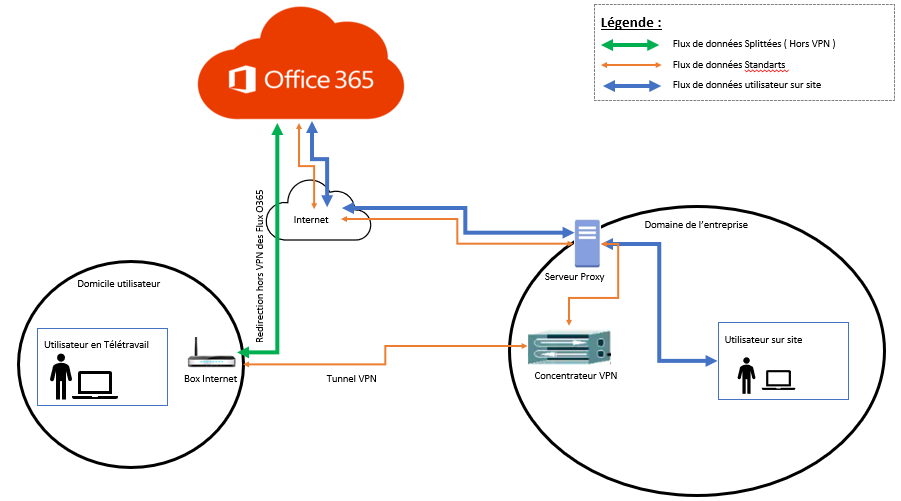

Schématiquement :

Prenons l’exemple pour Office 365

1.1. Généralités sur le VPN

Avant d’évoquer plus en détail le Split Tunneling, il convient de revenir sur des concepts généraux.

Lorsque qu’un utilisateur rentre une adresse d’un site Web sur un navigateur (« google.com »), les données sont envoyées sur Internet jusqu’à ce qu’elles se trouvent sur un serveur. Ce dernier traduit les données et nous renvoie le site Web demandé qui s’affiche. Généralement, ce processus est transparent et rapide. Cependant, dans cet intervalle de temps, des personnes mal intentionnées peuvent intercepter ces informations. Par exemple, si un utilisateur se trouve dans un café et qu’il se connecte à un Wi-Fi Public, un individu peut se connecter facilement au même réseau et donc s’emparer de ses données.

Afin de parer aux intrusions et vols de données, une technologie est aujourd’hui en place : la connexion VPN (Virtual Private Network ou Réseau Privé Virtuel). Elle va permettre à un individu identifié en tant que collaborateur de l’entreprise de se connecter à son réseau privé dès lors que le collaborateur a accès à Internet, à la manière d’un canal sécurisé.

Cela est généralement le cas en milieu professionnel lorsqu’un salarié travaille à distance. Avec un VPN, des données envoyées passent par un tunnel VPN qui crypte les informations (encapsulation). Par conséquent, une personne mal intentionnée qui voudrait pirater les données ne pourra pas les lire. De plus avec un VPN, les données sont d’abord envoyées au serveur du VPN puis au site Web, voir Figure 1 : Organisation typique d’un salarié à distance. Les infos récoltées par les sites ne sont pas tracées au-delà des infrastructures VPN. Finalement, il ne sera pas possible pour une personne mal intentionnée de remonter jusqu’à l’adresse IP de l’utilisateur.

1.2. Introduction du Split Tunneling

Dans la Figure 1 : Organisation typique d’un salarié à distance, un salarié se connecte depuis son poste professionnel au VPN de son entreprise. Son trafic est redirigé vers les concentrateurs VPN puis vers les sites Web (applications) et les services qu’il va utiliser. Ainsi, l’intégralité des flux passent par le VPN. Le Split Tunneling ou Tunnel « partagé » ou « fractionné », comme nous le verrons plus loin, va consister à créer des exceptions, par exemple pour la gamme office, de sorte que l’accès aux services correspondants ne se fasse plus en transitant via le VPN mais en direct vers le fournisseur de service.

Ce procédé s’inscrit notamment dans le contexte de crise Sanitaire actuel.

2. Contexte de crise Sanitaire

En raison de la pandémie Covid-19, la plupart des gouvernements ont décidé de mesures de confinement strictes pour que leurs pays respectifs puissent gérer efficacement cette crise exceptionnelle.

Dans les pays touchés, les employés doivent, si possible, travailler exclusivement à domicile. En effet, cela impacte directement la charge du trafic canalisé vers les passerelles VPN. Il en résulte un défi immédiat en ce qui concerne le goulot d’étranglement sur les passerelles VPN. Elles doivent donc être dimensionnées pour supporter 100% des accès distants. A noter que le travail à distance nécessite également une bande passante élevée pour la collaboration à distance (Skype, Teams, LinkedIn Learning, …)

Un défi supplémentaire est à prévoir concernant les plateformes mobiles où les employés auront quelques difficultés lorsque leurs mots de passe expireront, sachant qu’ils ne seront pas sur un réseau physique de leur entreprise.

2.1. Configurations courantes en entreprise

Actuellement, dans le cadre du travail en entreprise, les réseaux traditionnels fonctionnent de la façon suivante : les données, services et applications de l’entreprise sont hébergées sur site et directement connectées au réseau interne de l’entreprise. Les utilisateurs distants doivent se connecter au réseau d’entreprise via un VPN afin d’accéder à la fois aux points de terminaisons locaux et à Internet. Finalement, tout le trafic est renvoyé dans le réseau d’entreprise quelle que soit sa destination.

Plusieurs scénarios sont possibles :

- Pas de VPN : les postes à distance sont coupés du réseau entreprise. Ces postes ne recevront plus les mises à jour et changement de stratégie de l’entreprise. Il y a donc un risque de sécurité important.

- Tunnel VPN forcé : 100% du trafic de l’utilisateur passe par le VPN (applications du réseau de l’entreprise, Internet, service cloud, mises à jour Windows, …).

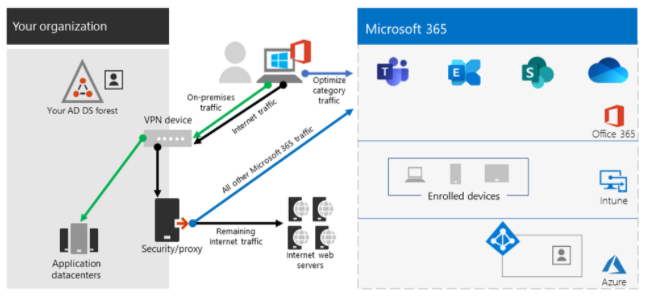

- Tunnel sélectif VPN : le tunnel VPN ne vaut que pour le service de l’entreprise. Le reste du trafic passe par défaut en dehors (Internet et services) ou avec un système d’exception restreint ou plus large : le trafic à destination du Cloud Office 365 ou Azure, etc. est autorisé à ne pas emprunter la route par défaut (tunnel VPN). De nombreux clients ne sont pas prêts à utiliser un tunneling partagé hors VPN en raison des politiques de sécurité ou de mise en réseau.

3. Les avantages du Split Tunneling

Le Split Tunneling va donc permettre de désengorger le trafic VPN et Proxy

3.1. Avantages principaux

L’avantage principal de la mise en place d’un Split Tunneling est de créer un chemin séparé du VPN pour certaines ressources à distance. L’utilisateur accède alors directement aux services en question sans passer par le VPN classique. En revanche, le reste du trafic continue à transiter par ce dernier.

Le but est d’améliorer la connexion à ces outils. De plus, il permet d’éviter un risque de saturation des concentrateurs VPN. L’accès à certaines applications (Teams) est facilement sujet à la latence. En contournant l’accès VPN standard, l’expérience utilisateur finale est améliorée et la charge du réseau de l’entreprise réduite. En définitive, le but est de faire en sorte que l’infrastructure VPN soit utilisée uniquement pour le trafic qui a « vraiment besoin » d’y transiter.

Par ailleurs, cela évite que tout trafic vers des ressources qui ne sont pas localisées dans l’entreprise (exemple : consultation de Youtube) ne soit filtré par la politique de sécurité de l’entreprise. En effet, il se peut que l’entreprise bloque ou restreigne certains accès (pare-feu, contrôles d’intrusion, filtres d’URL, …) avant de permettre ou non l’accès à ces ressources. Cela créé un ralentissement supplémentaire pour l’utilisateur et, en toute logique, à tort parfois s’il n’y en a pas besoin.

Finalement, les risques d’engorgement de la bande passante sont réduits.

3.2. Configurations courantes de Split Tunneling

Différentes configurations plus ou moins avantageuses sont possibles :

- Split Tunneling avec un petit nombre d’exceptions possibles : contournement du VPN avec acheminement direct vers un petit nombre de services (Office 365, …). Il s’agit généralement des services les plus critiques et susceptibles de décharger l’infrastructure VPN.

- Split Tunneling avec de larges exceptions : similaire au précédent mais ne limitant pas le déport du trafic aux services les plus critiques. En comparant la Figure 3 : Split tunneling avec larges exceptions ci-dessous à la Figure 1 : Organisation typique d’un salarié à distance, on remarque que l’intégralité des services Office 365 ne transitent pas par le VPN. Toutefois, il reste une partie du trafic Internet que le VPN contrôle.

3.3. Inconvénients

Il s’agit essentiellement de problématiques sécuritaires. En effet, le cryptage opéré par l’envoi du trafic dans le VPN empêche que les informations soient divulguées ou espionnées. Par contre, en contournant le VPN, il est possible que des tiers s’immiscent et accèdent aux données.

La configuration du VPN et/ou du Split Tunneling est aussi en cause ; en cas de mauvaise configuration, l’entreprise et ses informations privées sont exposées. Il y a donc un risque de fuite et d’espionnage par des tiers.

La maintenance du Split Tunneling est également fastidieuse. Les configurations mises en place doivent régulièrement être revues afin de correspondre aux configurations recommandées par le fournisseur de service. Exemple : Microsoft communique chaque mois une liste d’Ajout/Modification/Suppression des URLs et des adresses IP vers lesquelles router les flux.

4. Les avantages et application du Dynamic Split Tunneling

4.1. Principes généraux

En premier lieu, avant d’évoquer le Dynamic Split Tunneling (DST), il est important revenir sur les principes qui régissent la mise en œuvre d’un VPN avec des exceptions spécifiques.

L’implémentation d’un Split Tunneling repose généralement sur les actions suivantes :

- Identification de points de terminaison critiques : les services utilisés – par exemple ceux Office 365 – sont identifiés par des plages d’adresses IP ou des URL. L’adresse IP est une série de chiffres qui désigne un ordinateur ou un équipement particulier connecté au réseau. L’URL est une adresse Web qui permet d’accéder à une ressource en particulier sur cette machine.

- Détournement des points de terminaison critiques pour passer par la connexion Internet locale et non le tunnel VPN : création d’itinéraires pour les sous-réseaux IP ou les URL

- Utilisation de ressources Microsoft locales (portes frontales de service Office 365 = capot frontal Azure) qui distribuent des services Office 365 et des points de terminaison de connectivité aussi près que possible des utilisateurs

- Définition d’un pare-feu dans les cas où le trafic traverse quand même le VPN

- Chiffrement du trafic pour éviter les failles de sécurité

La clé de la réussite de cette mise en œuvre est l’identification des points de terminaisons critiques. Ils obéissent à des critères sélectifs :

- Représenter l’essentiel du trafic vers les services (par exemple : Office 365)

- Ne pas être modifiables dans le temps : avoir un nombre constant de sous-réseaux IP. S’il y a des ajouts ou retraits au cours du temps, cela devient difficile à configurer

- Ne pas être sensibles à la bande passante ou la latence, en particulier pour des flux vidéos (partage d’écran, enregistrements…)

- Être suffisamment sécurisés

Il faut donc être en mesure d’optimiser ces points de terminaisons et d’être le plus précis dans le temps.

4.2. Particularité du Dynamic Split Tunneling

Avec la crise sanitaire, HeadMind Partners et ses partenaires ont recherché des solutions pour optimiser le Split Tunneling en descendant à la maille URL. Le principe du Dynamic Split Tunneling est qu’il n’est plus indispensable de choisir les flux en fonction des adresses IP mais directement par des URL (résolution FQDN). Depuis avril 2020, Microsoft s’efforce de communiquer des URL qui soient le plus optimisées possibles. La gestion se fait via la modification des configurations des concentrateurs VPN, des règles de Firewall positionnées sur le poste et de la modification du fichier Proxy (au format pac) qui définit la manière dont les navigateurs Internet peuvent choisir le serveur proxy adapté pour récupérer une URL donné. Ce fichier est déployé sur les navigateurs Web des utilisateurs.

Un pré requis est la version du Client VPN. C’est d’ailleurs un défi majeur : les entreprises doivent faire des montées de version pour espérer mettre en place un DST.

Les applications cibles sont :

Office 365, Windows 10 Update, Teams Live Event, LinkedIn Learning.

5. Mise en Place du Dynamic Split Tunneling pour Office 365

5.1. Equipes nécessaires

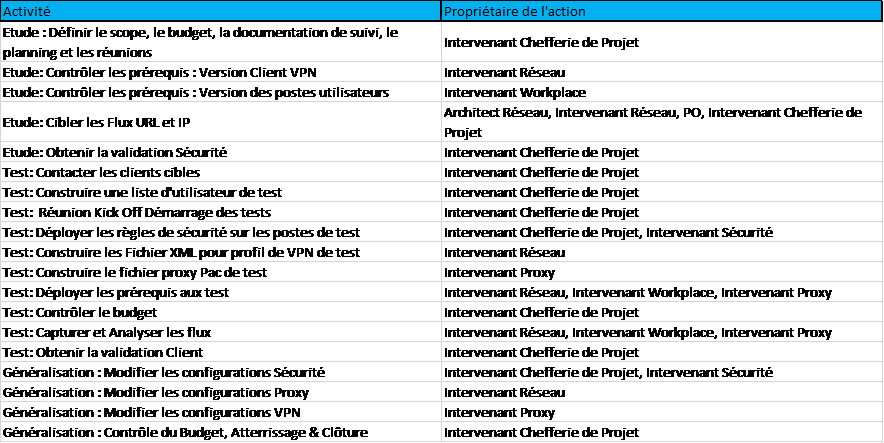

Pour mettre en place le Dynamic Split Tunneling, cinq profils d’intervenants sont principalement nécessaires :

- Sécurité : son rôle est de contrôler l’accès aux services autorisés (Office 365). Des points de contrôle sont donc réalisés pour empêcher/limiter des accès sans configuration au préalable du VPN.

- Réseau Proxy : son rôle est de gérer le paramétrage du proxy sur le terminal par l’intermédiaire d’un Proxy Pac

- Réseau VPN : son rôle est de gérer le paramétrage du VPN via la configuration des concentrateurs VPN.

- Workplace : son rôle est d’intervenir dans les phases de test et de recette pour l’Installation des prérequis, Capture WireShark, contrôle du proxy Pac.

- Chefferie de projet : son rôle est d’établir un plan d’action, de coordonner les actions entre les différents intervenant, de communiquer sur le projet et de suivre le budget.

Une fois l’équipe réunie, il est nécessaire de passer à la phase de cadrage.

5.2. Phase de cadrage

La phase de cadrage va permettre d’aligner l’ensemble de l’équipe sur le besoin, de définir un ensemble de scénarios visant à acter un plan d’action basé sur une étude de l’existant. Ensuite, elle permet d’estimer le budget nécessaire à la mise en place du projet.

Le besoin : Mettre rapidement en place une solution qui permette de désengorger le trafic VPN dans le respect des contraintes de sécurité.

Le Plan d’Action : Voici un exemple de plan d’action pour la mise en place du Dynamic Split Tunneling

Note :

Pendant le cadrage et tout au long du projet, il faut garder en tête un principe d’interaction simple entre les trois pôles technologiques qui interviennent :

- Les règles de sécurité autorisent les postes utilisateurs à distance à se connecter au fournisseur de service cible

- Les règles proxy appliquent le DST uniquement lorsque les utilisateurs sont en VPN et non sur site.

- Le VPN refuse les flux ciblés

Une fois que le plan d’action est défini, que les validations ont été obtenue et que les prérequis sont en place, il est grand temps de passer aux tests.

5.3. Phase de Test

En théorie, la phase de test est simple :

Le poste utilisateur a reçu les règles de sécurité de test lui permettant de se connecter directement au fournisseur, les paramètres Proxy de test et les modifications VPN de test.

Par ailleurs, l’utilisateur peut se connecter avec un profil VPN de test et effectuer des captures réseau. Le but est de déterminer si les flux cibles sont bien routés hors VPN et s’il n’y a pas de régression sur ses applications.

Par exemple :

Lors de l’implémentation du Dynamic Split Tunneling pour Teams Live Event, il convient de lancer un Event et de confirmer que les flux vidéos sont bien reçus par le poste utilisateur depuis l’une des quatre URLs suivantes :

- *.streaming.mediaservices.windows.net

- *.azureedge.net

- *.media.azure.net

- *.bmc.cdn.office.net

Suite à la validation des tests, la phase suivante est la généralisation du DST.

5.4. Phase de Généralisation

La phase de généralisation consiste en un déploiement en masse sur les postes utilisateurs concernés. Elle est composée de trois étapes et de deux actions de contrôle :

- La modification des configurations de Sécurité : déploiement des règles de sécurité choisies sur les Firewalls postes utilisateurs (exemple : Symantec Endpoint Protection)

- La modification des configurations Proxy : déploiement des fichiers proxy Pac avec les configurations requises pour utiliser le proxy approprié à l’URL demandée et surtout ne pas router les flux cibles vers le VPN. Attention : une mauvaise écriture du fichier Proxy Pac entraînera une coupure de la navigation Internet. Chaque parenthèse et point-virgule doit donc être à sa place.

- La modification des configurations VPN : modification en direct sur les concentrateurs VPN (exemple : Cisco Adaptative Security Appliance). Les concentrateurs VPN refuseront automatiquement les flux non ciblés. C’est donc à partir de cet instant que les risques d’incidents majeurs augmentent.

- Suite à la généralisation d’un périmètre, il convient de maintenir une surveillance accrue de deux à trois semaines. Cette période s’appelle également période de garantie.

- Suite à la fin des périodes de Warranty, il convient de contrôler l’atterrissage du budget et d’effectuer la clôture du projet.

6. Conclusion

Au terme de cette étude, nous avons compris le principe du VPN ; une structure désormais incontournable, en particulier dans le contexte de crise sanitaire où les utilisateurs sont connectés à distance. Ensuite, nous avons vu que la mise en place d’un Split Tunneling voire d’un Dynamic Split Tunneling (DST) est une étape cruciale pour l’optimisation des services à distance. Cet outil a été mis en place notamment chez Axa sur les régions France, Espagne, Italie et Portugal grâce à l’accompagnement de HeadMind Partners et continue de se répandre chez d’autres clients HeadMind Partners étant donné les bénéfices : fluidité des échanges (Teams), désengorgement du trafic VPN et Proxy. L’idée générale est qu’il faudrait idéalement faire transiter par le VPN uniquement les flux qui ont vraiment besoin de passer par celui-ci, c’est-à-dire ceux propres à l’entreprise.

Pour terminer, nous sommes rentrés dans le détail de l’implémentation d’un DST depuis la phase d’étude à celle de test et enfin de généralisation. Il y a une grande part technique et de maintien autour de ce type de solution. Ces contraintes seront en partie simplifiées par l’émergence imminente des éléments d’infrastructure Cloud Proxy dont HeadMind Partners a forgé son expérience chez de nombreux partenaires. Enfin, les principes du DST s’appliquent à de très nombreux outils comme par exemple la suite Google (chez nos clients Air Liquid ou Dalkia), WebEx, ect. Cet article présente une utilisation avec les services classiques Office 365 et Teams. Cependant, il est facile d’étendre/intégrer le DST un peu partout.

SOURCES

Split Office 365 :

Overview: VPN split tunneling with Office 365 – Microsoft 365 Enterprise | Microsoft Docs

Implementing VPN split tunneling for Office 365 – Microsoft 365 Enterprise | Microsoft Docs

Split Teams Live Event :

How to Optimize Stream & Live Events traffic in a VPN scenario – Microsoft Tech Community

Split Windows Update :

Managing Patch Tuesday with Configuration Manager in a remote work world – Microsoft Tech Community